Вчера, 22 ноября, активисты Украинского киберальянса обнародовали новые сведения об уязвимостях объектов критической инфраструктуры нашей страны и десятках взломанных хакерами сайтов государственных структур.

«Дыры» обнаружены хактивистами в безопасности ОАО «Запорожсталь», Никопольского объединенного управления Пенсионного фонда и ОКВП «Днепр-Кировоград» – водоканале, снабжающем питьевой водой почти всю Кировоградскую область. Также стало известно о находящихся в сети сведениях касательно ремонтных работ на Южно-Украинской АЭС.

Соответствующие данные опубликовал спикер Украинского киберальянса под ником Sean Brian Townsend, сообщает InternetUA.

Новая порция информации об уязвимостях опубликована в рамках акции #FuckResponsibleDisclosure, о которой ранее уже писал наш портал. Тогда, напомним, украинские хакеры обнаружили открытые FTP-сервера и сетевые диски ряда государственных структур, включая Нацполицию. Новый этап #FuckResponsibleDisclosure только подогревает мысль о том, что хактивисты обнаруживают не уязвимости, а, в первую очередь, халатность в вопросах кибербезопасности государственных служащих и частных структур.

– В случае полномасштабной, спланированной кибер-войны вся эта “инфраструктура” ляжет. От одного до семи дней. Или даже раньше – если рашка захочет показать зубы и в Киеве случится теракт, то потом начнут падать системы. Массово, – считает спикер Украинского киберальянса.

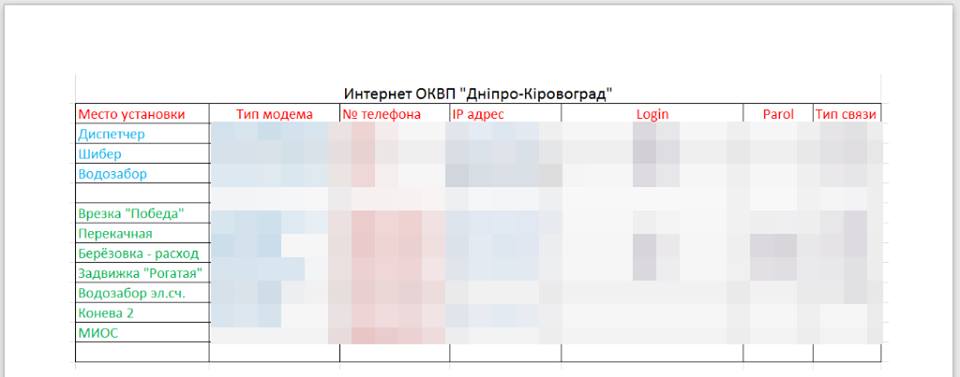

Пароли к воде

Украинский киберальянс обнаружил в открытом доступе «информацию об интернете» объектов ОКВП «Днепр-Кировоград» – коммунального предприятия, обеспечивающего питьевой водой 4 крупнейших города Кировоградской области, включая областной центр.

В обнаруженном документе указаны места размещения модемов, тип устройств, IP-адреса, логины и пароли, а также телефоны объектов:

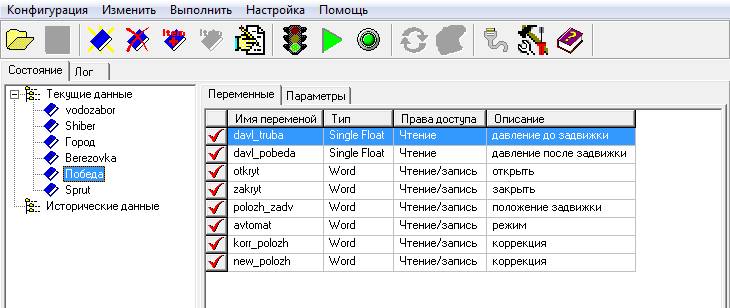

Кроме того, активисты опубликовали скриншот программы управления технологической системой элемента критической инфраструктуры:

– Вы понимаете, что на картинке управление “технологической системой” элемента “критической инфраструктуры”? Технологической. Не бухгалтерией и не архивом переписки. Трубы, давление, задвижки – вот это всё. Клик! И нет воды, – написал спикер УКА.

В комментарии нашему изданию руководитель ОКВП «Днепр-Кировоград» Роман Илык сообщил, что специалисты предприятия уже занимаются устранением бреши.

– На самом деле это действительно «кусочек» нашей александрийской программы (Александрия – город в Кировоградской области, который также обслуживает предприятие «Днепр-Кировоград» – Ред.). Каким образом и к кому попали эти данные, мы пока не понимаем, но сейчас разбираемся в ситуации. Предварительно, мы, как минимум, понимаем, что кто-то с хакеров сумел зайти туда, на компьютер, – сообщил Илык. – Программа на опубликованном скриншоте – это программа сбора данных о состоянии системы и руководить какими-то процессами на предприятии с её помощью нельзя.

По состоянию на 23 ноября на коммунальном предприятии уже сменили все имеющиеся логины и пароли и закрыли обнаруженные хактивистами уязвимости.

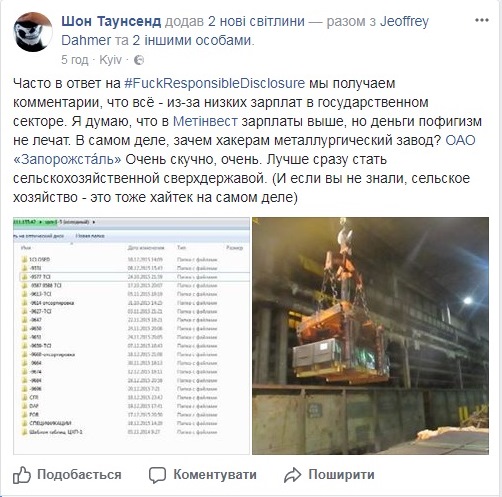

«Запорожсталь» слишком занята, но не кибербезопасностью

УКА, среди прочего, опубликовал информацию о том, что в открытом доступе для всех желающих находится сетевой диск одного из гигантов украинской металлургии – ПАО «Запорожсталь», входящего в холдинг Метинвест .

Как утверждают хактивисты, данные о контрактах, поставках и фото, хранящиеся на диске, «уже утекли в сеть».

InternetUA обратился в пресс-центр металлургического комбината с просьбой прокомментировать обнародованную информацию, однако на МК отреагировали крайне странно: насколько раз переспросили суть вопроса и отказались отвечать.

– Я не буду Вам отвечать, потому что я слишком занята, – сообщила нашему изданию сотрудница пресс-службы комбината.

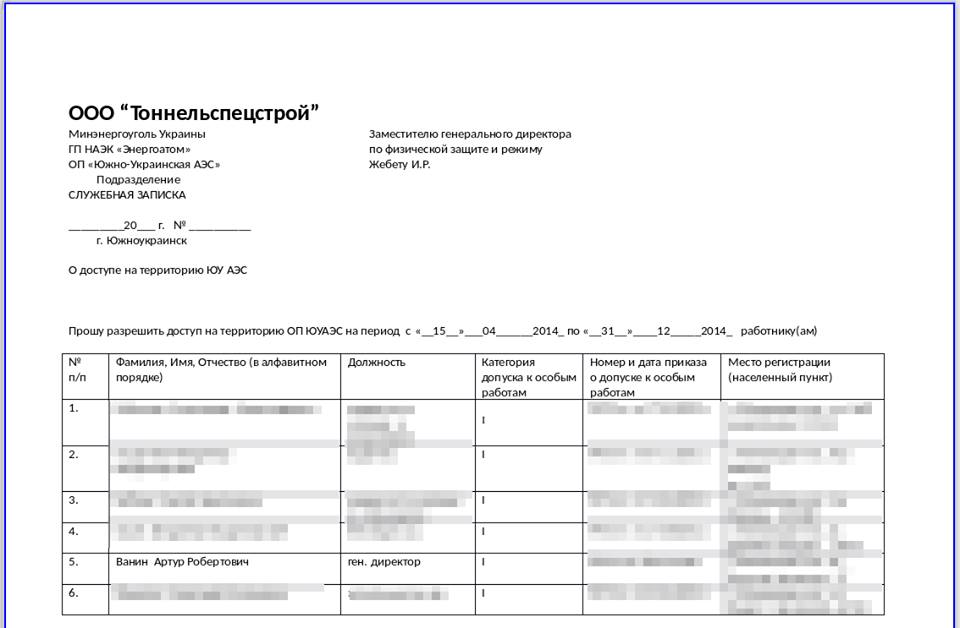

Документы о Южно-Украинской АЭС

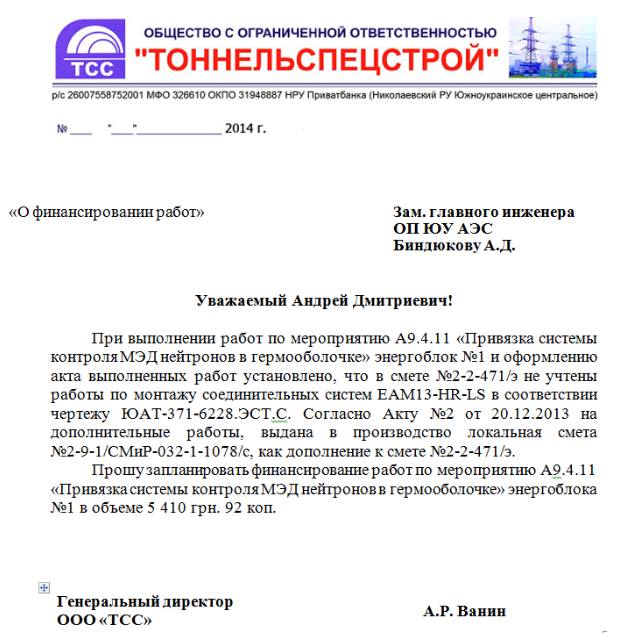

Пожалуй, «самой громкой» в опубликованном перечне уязвимостей стала информация о пробелах, обнаруженных на Южно-Украинской атомной электростанции, точнее – одной из подрядных организаций, осуществлявшей ремонт на ЮУАЭС. Sean Brian Townsend опубликовал два документа некоего ООО «Тоннельспецстрой».

Первый из них – служебная записка на имя заместителя генерального директора по физической защите и режиму Жебета И.Р. В документе запрашивается разрешение на доступ к территории НП ЮУАЭС на период с 15 апреля по 31 декабря 2014 года.

Второй документ от того же ООО под названием «О финансировании работ» раскрывает некоторые особенности проведения ремонтных работ на АЭС в 2014 году.

В НАК «Энергоатом» нашему журналисту отказали в предоставлении комментария телефоном и попросили направить письменный запрос. С ответом мы ознакомим читателей позже.

Неофициально саму возможность взлома системы безопасности ЮУАЭС в «Энергоатоме» отбрасывают, указывая, что ни во время разгула неПети, ни во время BlackEnergy, не пострадали не только АЭС, но даже и корпоративный портал «Энергоатома».

В «Тоннельспецстрое» пообещали связаться с нашим журналистом, однако на момент публикации материала, ответа мы так и не получили.

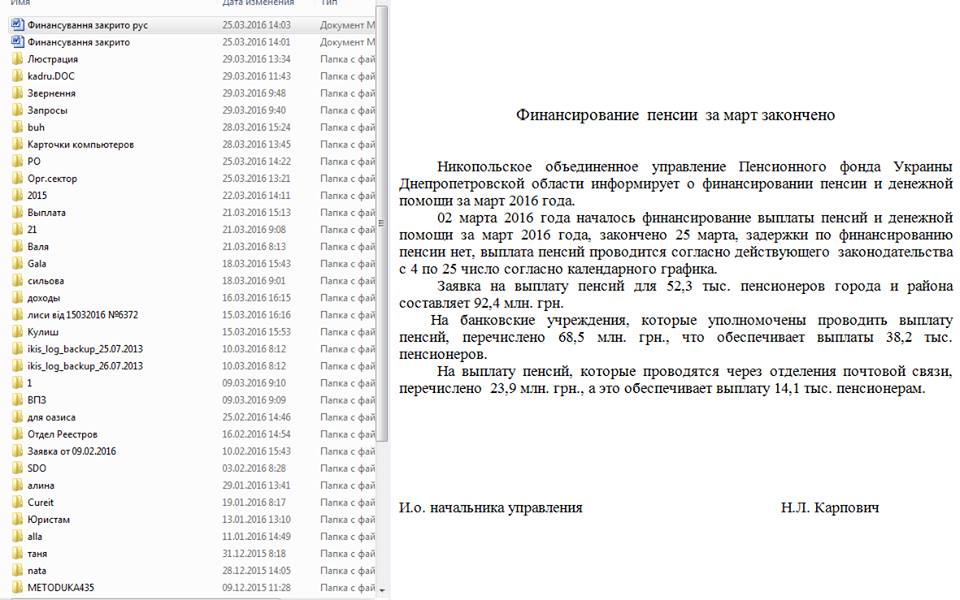

Объединенное управление пенсионного фонда в Никополе

На фоне остальной информации довольно «безобидным» выглядит обнаруженный активистами открытый сетевой диск Никопольского объединенного управления Пенсионного фонда Украины в Днепропетровской области, если не учитывать, что на балансе управления – 52 тысячи пенсионеров.

После обращения с просьбой о комментарии от нашего издания, доступ был закрыт.

– Доступ к этой информации уже закрыт. Действительно, был доступ к сетевому диску, но никаких сверхсекретных данных, ничего такого там нет. На данный момент диск запаролен. –сообщил InternetUA главный специалист отдела администрирования и сопровождения административных систем, электронных реестров и защиты информации НОУ ПФУ.

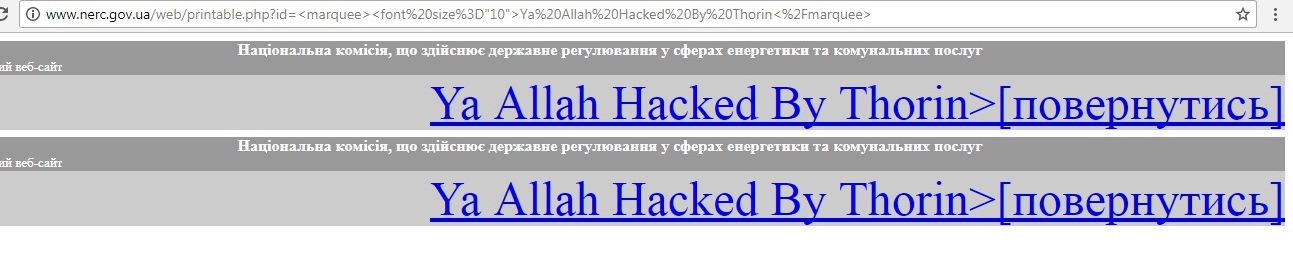

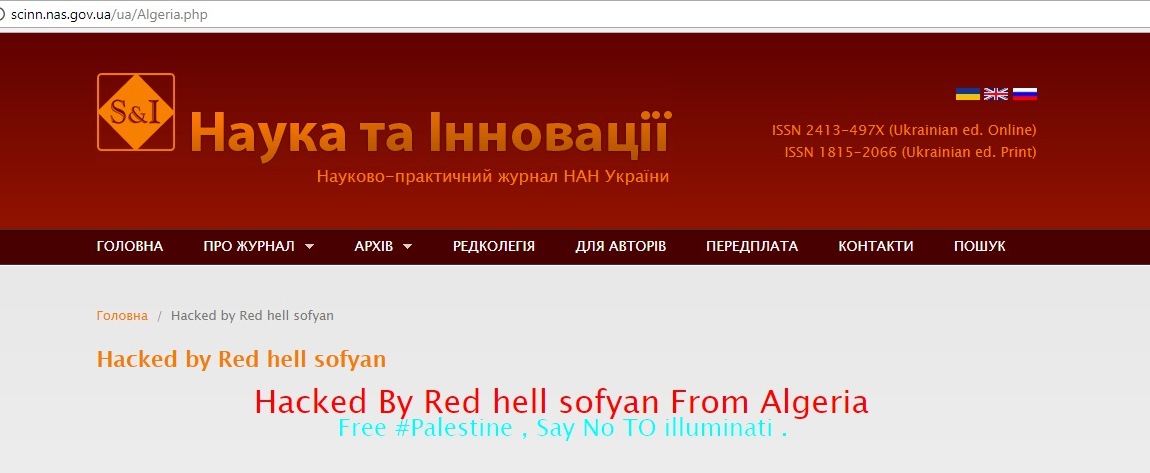

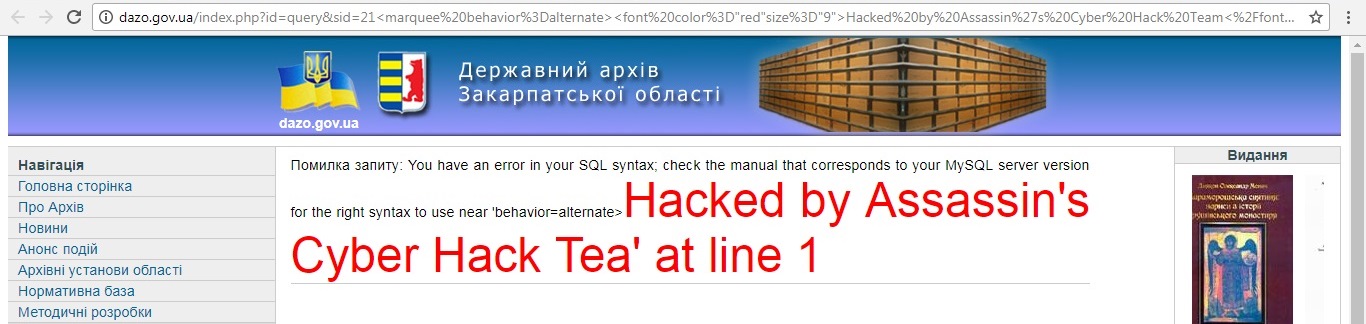

Десятки взломанных сайтов

Кроме открытых уязвимостей, активисты УКА поделились также информацией о взломанных сайтах государственных структур. В частности, неизвестными взломаны сайты НКРЕП, Украинского госфонда поддержки фермерских хозяйств, Научно-практического журнала «Наука и Инновации» НАН Украины, Государственного архива Закарпатской области, Управления охраны, использования и воспроизводства водных биоресурсов и регулирования рыболовства в Сумской области, горсоветов Червонограда, Подольска (бывший Котовск), Купянска, Каменец-Подольской, Белогорской, Дворичанской райгосадминистраций, Буського райсовета Львовской области, Шосткинского областного детского противотуберкулёзного санатория и Белоцерковского отдела полиции ГУ НП в Киевской области.

На многих порталах можно увидеть «подписи» хакеров, размещены видео и тексты на арабском.

Почему об этом говорят публично

Часто обнаруженные активистами УКА уязвимости вызывают непонимание и возмущение, вплоть до угроз, чиновников и обычных граждан. Казалось бы, публикация в открытом доступе сведений об уязвимостях может существенно навредит государству. Зачем же так делает киберальянс, чьи декларируемые цели прямо противоположны?

Ответ на этот вопрос дал эксперт по кибербезопасности Владимир Стиран:

– Это олдскул способ быстро навести порядок на отдельно взятом участке интернета. Да, это заставляет нервничать очень многих людей, но миссия хакеров именно в этом и состоит. Чтобы люди, от безопасности чьих систем зависит безопасность других людей, а именно нас с вами, буквально нервничали и пытались защититься лучше.