Дослідники з Microsoft виявили, що багато додатків Android — у тому числі як мінімум чотири з більш ніж 500 мільйонами установок — вразливі для атак з віддаленим виконанням коду, крадіжки токенів та інших проблем через загальну слабкість безпеки. Про це пише Dark Reading .

Microsoft проінформувала дослідницьку групу Google про вразливість Android. В результаті Google опублікувала новий посібник для розробників додатків Android про те, як розпізнати та усунути проблему.

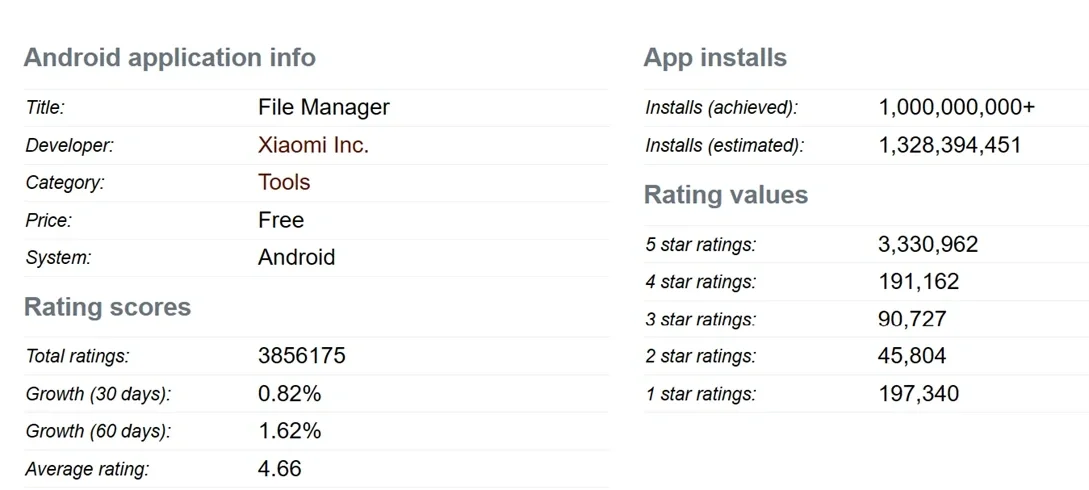

Крім цього, Microsoft поділилася своїми висновками з постачальниками порушених програм для Android в магазині Google Play. Серед них були File Manager від Xiaomi, який був встановлений понад 1 мільярд разів, і WPS Office, який завантажили близько 500 мільйонів разів. Джерело повідомляє, що постачальники цих програм вже усунули проблему. Але крім них існують й інші програми, які можна використовувати і скомпрометувати через загрозу Dirty Stream.

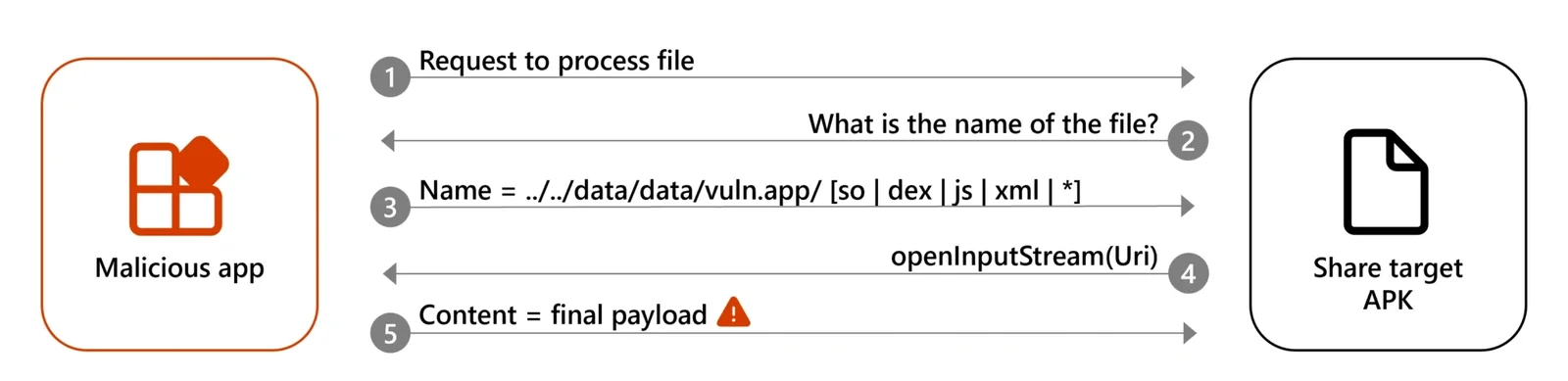

Проблема, виявлена Microsoft, торкається програм Android, які обмінюються файлами з іншими програмами. Для безпечного обміну даними в Android реалізовано так звану функцію «постачальника контенту». По суті, вона діє як інтерфейс для управління та надання даних однієї програми іншим встановленим програмам на пристрої. Додаток, якому необхідно поділитися своїми файлами (або файловий провайдер мовою Android), оголошує конкретні шляхи, які можуть використовувати інші програми для доступу до даних. Постачальники файлів також включають ідентифікаційну функцію — інші програми можуть використовувати їх як адресу для пошуку в системі.

“Ця модель на основі постачальника контенту забезпечує чітко визначений механізм спільного використання файлів, що дозволяє обслуговуючому додатку ділитися своїми файлами з іншими програмами безпечним способом з детальним контролем”, – заявили в Microsoft.

Однак у багатьох випадках, коли програма Android отримує файл з іншої програми, вона не перевіряє вміст. А ще воно використовує ім’я файлу, надане обслуговуючою програмою, для кешування отриманого файлу у внутрішньому каталозі даних програми. Це дає зловмисникам можливість створити шахрайську програму, яка може відправляти файл зі шкідливим ім’ям безпосередньо до приймаючої програми або цільового файлового ресурсу без відома або схвалення користувача.

У деяких випадках зловмисник може використовувати шкідливу програму, щоб перезаписати налаштування приймаючої програми і змусити її взаємодіяти з сервером, контрольованим хакером, або змусити його поділитися токенами автентифікації користувача та іншими даними. В інших ситуаціях шкідливий додаток може перезаписати шкідливий код у власну бібліотеку приймаючої програми, щоб забезпечити виконання довільного коду.

“Оскільки шахрайська програма контролює ім’я, а також вміст файлу, сліпо довіряючи цим вхідним даним, цільовий ресурс може перезаписати важливі файли у своєму особистому просторі даних, що може призвести до серйозних наслідків”, – заявили в Microsoft.

І Microsoft, і Google вже надали розробникам поради, як уникнути атак Dirty Stream. Тим часом звичайні користувачі можуть знизити ризик зіткнення з загрозою, якщо вчасно оновлюватимуть встановлені на пристрої програми і не завантажуватимуть сервіси з ненадійних джерел.