Експерти виявили атаки на корпоративні пристрої за допомогою нової програми-здирника, що використовує BitLocker. Це функція безпеки Windows, яка дозволяє захистити дані за допомогою шифрування.

Шкідливе програмне забезпечення назвали ShrinkLocker, з його допомогою зловмисники намагалися зламати пристрої промислових та фармацевтичних компаній, а також державних установ.

Як діяли шахраї

Хакери створили шкідливий скрипт на VBScript – мові програмування, що використовується для автоматизації завдань на комп’ютерах під керуванням Windows. Цей скрипт перевіряє, яка версія Windows встановлена на пристрої, і відповідно до неї активує функціонал BitLocker. Зловред може заражати різні версії операційної системи – від найстаріших до сучасних.

Скрипт змінює параметри завантаження операційної системи, а потім намагається зашифрувати розділи жорсткого диска за допомогою BitLocker. Створюється новий завантажувальний розділ, потім видаляються інструменти безпеки, які використовують для захисту ключа шифрування BitLocker. У результаті постраждалий користувач неспроможна їх відновити.

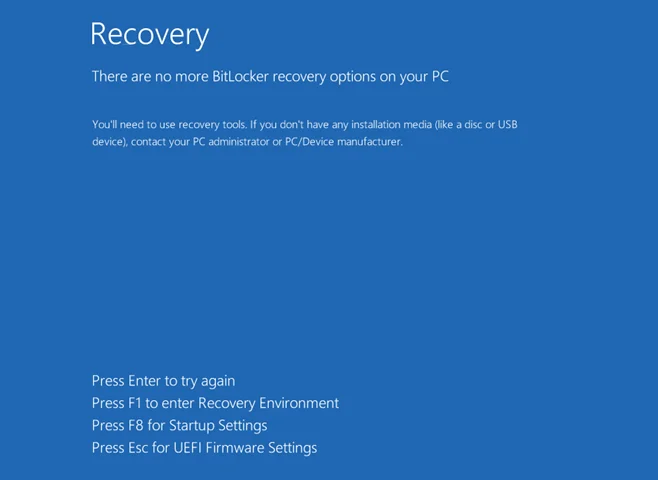

Шкідливий скрипт надсилає на сервер зловмисників інформацію про систему та ключ шифрування, згенерований на зараженому комп’ютері. Після цього він «замітає сліди»: видаляє логи та різні файли, які можуть допомогти у дослідженні атаки. На заключному етапі шкідлива програма примусово блокує доступ до системи. Жертва бачить на екрані повідомлення: “На вашому комп’ютері немає варіантів відновлення BitLocker”.

Цікавий факт: назва ShrinkLocker має відсилання до англійського слова shrink, тобто зменшувати. Під час атак ключову роль відіграє зміна параметрів розділів жорсткого диска. Ця дія дозволяє зловмисникам завантажувати систему із зашифрованими файлами.

Як захистити свій пристрій

Щоб зменшити ризики, експерти рекомендують:

- використовувати комплексне захисне рішення для оперативного виявлення та реагування на загрози;

- обмежити привілеї корпоративних користувачів, щоб запобігти несанкціонованій активації функціоналу шифрування, а також зміні ключів реєстру;

- вести реєстрацію мережевого трафіку та здійснювати його моніторинг, у тому числі GET- та POST-запитів, оскільки внаслідок зараження системи паролі та ключі шифрування можуть передаватися на домени зловмисників;

- відстежувати події, пов’язані з VBScript та PowerShell, та зберігати зареєстровані скрипти та команди у зовнішньому репозиторії, щоб забезпечити їх активність у разі локального видалення;

- проводити аналіз інцидентів для виявлення початкового вектора атак та запобігання подібним атакам у майбутньому.