Дослідники безпеки розробили атаку, яка змушує браузер Safari передавати паролі, вміст повідомлень Gmail та інші конфіденційні дані, використовуючи вразливість у процесорах A- та M-серій, на яких працюють сучасні пристрої під керуванням iOS та macOS.

Атака під назвою iLeakage, як назвали її дослідники, практична та потребує мінімальних ресурсів для реалізації. Тим не менш, вона передбачає великий реверс-інжиніринг апаратного забезпечення і значний досвід експлуатації вразливостей, що дозволяють отримати інформацію, ґрунтуючись на сигналах, які залишаються в електромагнітних випромінюваннях, кешах даних або інших проявах системи, на яку спрямована атака.

Експлуатація WebKit на чіпах від Apple

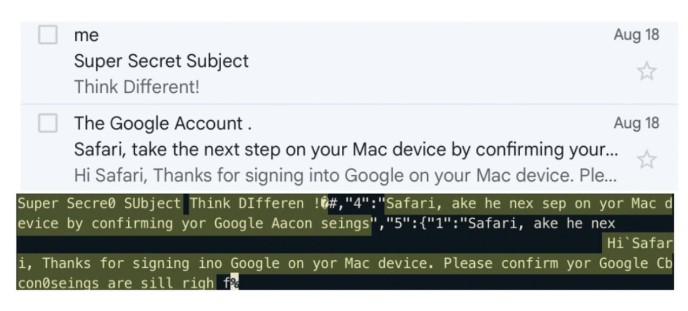

Дослідники реалізували iLeakage у вигляді веб-сайту. Під час відвідування вразливого пристрою під керуванням macOS або iOS сайт за допомогою JavaScript приховано відкриває окремий веб-сайт на вибір зловмисника і витягує вміст, що відображається у спливаючому вікні.

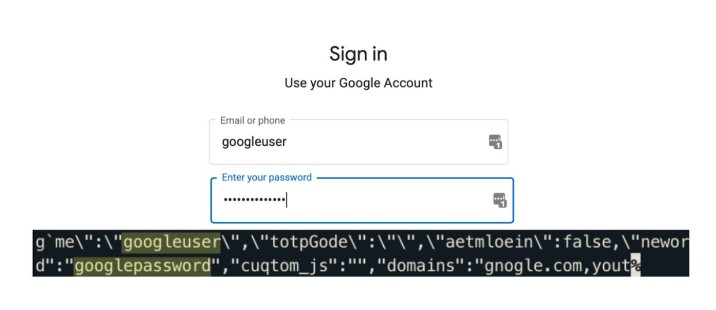

Дослідники успішно використовували iLeakage для відновлення історії переглядів YouTube, вмісту поштової скриньки Gmail, коли користувач увійшов до системи, та пароля в процесі його автоматичного заповнення менеджером облікових даних. Після відвідин сайту iLeakage потрібно близько п’яти хвилин для складання профілю цільової машини.

«Ми показуємо, як зловмисник може змусити Safari відобразити довільну веб-сторінку, а потім відновити конфіденційну інформацію, що міститься в ній, за допомогою поспекулятивного процесу», – написали дослідники на сайті.

Зокрема, ми показуємо, як Safari дозволяє шкідливій веб-сторінці відновлювати конфіденційну інформацію з популярних сервісів, таких як вміст поштової скриньки Gmail. Нарешті, ми демонструємо можливість відновлення паролів у разі їхнього автозаповнення менеджерами облікових даних».

Якщо на комп’ютерах Mac iLeakage працює тільки в браузері Safari, то iPhone та iPad можуть бути атаковані під час роботи з будь-яким браузером, оскільки всі вони засновані на движку WebKit. Представник Apple заявив, що iLeakage просуває розуміння, що компанія знає про цю вразливість і планує усунути її у найближчому оновленні програмного забезпечення.

Унікальні атрибути WebKit є одним із найважливіших компонентів атаки. Іншою складовою є конструкція процесорів A- та M-серій першого покоління, призначених для пристроїв на базі iOS та macOS відповідно. Обидва чіпи містять засоби захисту від атак, але слабкі місця у способах реалізації цих захистів у результаті дозволили iLeakage здобути гору над ними.

Чи варто боятися?

Для того, щоб атака спрацювала, вразливий комп’ютер повинен спочатку відвідати сайт iLeakage. Для атак, пов’язаних з YouTube, Gmail або іншими специфічними веб-застосунками, користувач повинен увійти до свого облікового запису в той час, коли відкритий атакуючий сайт.

Як уже зазначалося вище, атакуючий сайт повинен витратити близько п’яти хвилин на зондування пристрою. Потім, використовуючи JavaScript-метод, iLeakage може змусити браузер відкрити будь-який інший сайт та почати перехоплення певних даних зі швидкістю від 24 до 34 бітів за секунду.

iLeakage – це практична атака, для здійснення якої потрібні лише мінімальні фізичні ресурси. Найбільша складність – і вона значна – полягає у високому рівні технічної експертизи. Зловмисник повинен не тільки мати багаторічний досвід експлуатації вразливостей в цілому, але й повністю перепрошити чіпи A- та M-серій, щоб отримати уявлення про вразливість, що є в них. Немає жодних ознак того, що цю загрозу коли-небудь виявили раніше, не кажучи вже про те, що вона активно експлуатувалася.

Це означає, що ймовірність використання цієї вразливості в реальних атаках найближчим часом дуже мала, якщо не близька до нуля. Швидше за все, заплановане компанією Apple виправлення вразливості буде реалізовано задовго до того, як така атака стане реальною.

Більш детальну інформацію, включаючи відеоприклади, можна переглянути на спеціально створеному сайті дослідників.