Дослідник безпеки Майкл Горовіц виявив, що багато VPN-сервісів для iPhone та iPad не спрямовують весь мережевий трафік через безпечний тунель після підключення і Apple знає про це.

У своєму блозі Горовиць розповів, що після тестування кількох типів програмного забезпечення VPN на пристроях iOS більшість із них спочатку працювала нормально, видаючи пристрою нову загальнодоступну IP-адресу та нові DNS-сервери. Однак згодом VPN-тунель стикався з витоком даних.

Коли користувач підключається до VPN, операційна система закриває всі існуючі підключення до Інтернету, а потім відновлює їх через VPN-тунель. Але у випадку з iPhone та iPad сеанси та з’єднання, встановлені до включення VPN, не завершуються і, як і раніше, надсилають дані незашифрованими каналами.

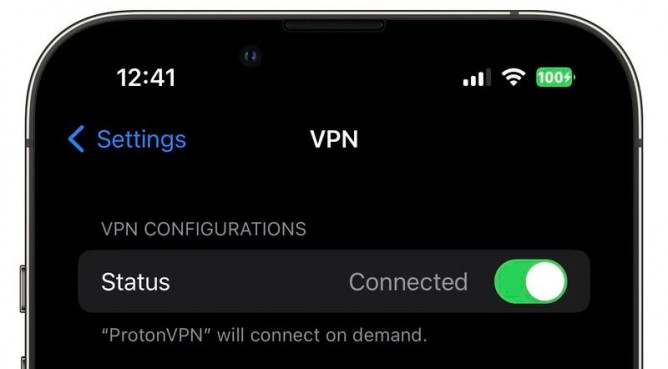

Горовиць також згадав, що ще в березні 2020 року компанія Proton виявила вразливість обходу VPN у iOS 13.3.1. Тоді Apple пообіцяла додати функцію Kill Switch у майбутнє оновлення програмного забезпечення, яке дозволить розробникам блокувати всі існуючі з’єднання у разі втрати з’єднання з VPN-тунелем. Однак додана функціональність не вплинула на результати тестів Горовиця, проведених у травні 2022 року на iPadOS 15.4.1.

Сама Apple поки що не прокоментувала ситуацію і не відповіла на запити дослідника безпеки.