Що спадає на думку, коли ви чуєте “порушення безпеки”? Зловмисний хакер, що сидить перед екранами, вкритими цифровим текстом у стилі матриці? Чи підліток, який живе в підвалі, який три тижні не бачив денного світла? Як щодо потужного суперкомп’ютера, який намагається зламати весь світ?

Злам полягає в одному: у вашому паролі. Якщо хтось може вгадати ваш пароль, йому не потрібні модні методи злому та суперкомп’ютери. Вони просто увійдуть у систему, діючи від вашого імені. Якщо пароль короткий і простий, гра закінчена.

Існує вісім поширених тактик, які хакери використовують для злому паролю.

1. Злом словника

Першим у посібнику із загальної тактики злому паролів є атака за словником. Чому це називається атакою за словником? Тому що він автоматично порівнює кожне слово із певного “словника” з паролем. Словник – це не зовсім той, яким ви користувалися у школі.

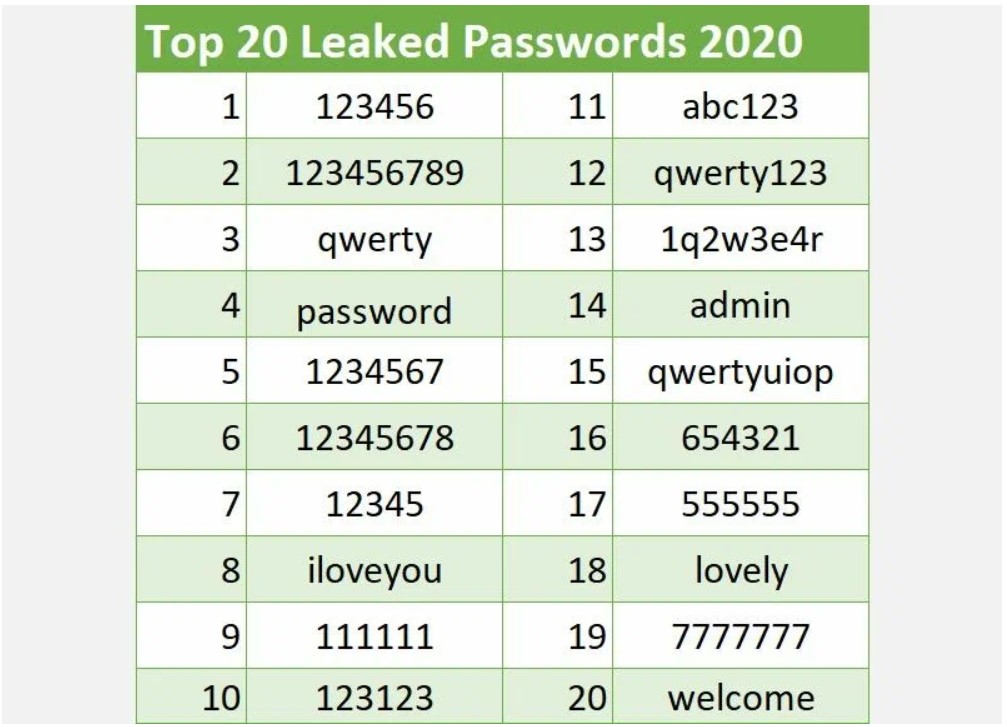

Ні. Цей словник є невеликим файлом, що містить комбінації паролів, що найчастіше використовуються, що дозволяє легко вгадати чийсь пароль. Сюди входять 123456, qwerty, password, iloveyou та класичний на всі часи hunter2.

У наведеній вище таблиці детально описано найбільшу кількість витоків паролів у 2016 році. У наведеній нижче таблиці докладно описано найбільшу кількість витоків паролів у 2020 році.

Зверніть увагу на схожість між ними – і переконайтеся, що ви не використовуєте ці неймовірно прості варіанти. Чи змінилося що-небудь через три роки, в 2023 році? Абсолютно ні.

Коротше кажучи, якщо ви не хочете, щоб хтось розгадав ваш пароль, ніколи не використовуйте жодного з них.

- Плюси: Швидкість; зазвичай розблоковує деякі погано захищені облікові записи.

- Мінуси: навіть трохи надійніші паролі залишаться в безпеці.

- Будьте в безпеці: використовуйте надійний одноразовий пароль для кожного облікового запису у поєднанні з програмою для керування паролями. Менеджер паролів дозволяє зберігати інші ваші паролі у сховищі. Потім ви можете використовувати один, смішно надійний пароль для кожного сайту. Google Chrome та інші основні браузери мають вбудований менеджер паролів, але автономні менеджери паролів вважаються більш безпечними.

2. Груба сила

Далі слідує атака методом грубої сили, при якій зловмисник пробує всі можливі комбінації символів у спробі вгадати пароль. Використовувані паролі відповідатимуть специфікаціям правил складності, наприклад, включати один верхній регістр, один нижній регістр, десяткові дроби числа Пі, ваше замовлення піци тощо.

При атаці методом грубої сили також спочатку будуть випробувані найчастіше використовувані буквено-цифрові комбінації символів. До них відносяться раніше перелічені паролі, а також 1q2w3e4r5t, zxcvbnm та qwertyuiop. Для підбору пароля за допомогою цього методу може знадобитися багато часу, але це повністю залежить від складності пароля.

- Плюси: Теоретично це дозволить зламати будь-який пароль, спробувавши всі комбінації.

- Мінуси: Залежно від довжини та складності пароля, це може зайняти дуже багато часу. Додайте кілька змінних, таких як $, &, {, або ] та збільште свій пароль до 16 символів (як мінімум!), і обчислити пароль стане надзвичайно складно.

- Будьте в безпеці: завжди використовуйте різні комбінації символів і, по можливості, вводьте додаткові символи для підвищення складності.

3. Атака по масці

Що станеться, якщо людина, яка вкрала ваш пароль, вже знає деякі з них? Чи можуть вони використовувати фрагменти інформації, щоб спростити злам решти пароля?

Це саме те, що є атакою паролем по масці. Оскільки все ще потрібно пробувати безліч комбінацій паролів, атака маскою схожа на атаку методом перебору. Однак при атаці по масці викрадач паролів може знати кілька цінних символів з вашого пароля, що спрощує процес пошуку інших.

- Плюси: Аналогічно методу грубої сили, теоретично можна зламати будь-який пароль за наявності достатнього часу. Дещо швидше, ніж прямий перебір, оскільки деякі символи вже відомі.

- Мінуси : Знову ж таки, якщо пароль досить довгий і містить унікальні символи та змінні, навіть при існуючих знаннях зламати пароль може бути неможливим.

- Будьте в безпеці: завжди використовуйте довгий унікальний пароль із великою кількістю варіацій символів.

4. Фішинг

Строго кажучи, це не злом, але спроба стати жертвою фішингу зазвичай закінчується погано. Звичайні фішингові електронні листи мільярдами розсилаються всіляким користувачам Інтернету по всьому світу, і це один із найпопулярніших способів дізнатися про чийсь пароль.

Фішинговий лист зазвичай працює наступним чином:

- Цільовий користувач отримує підроблений лист, нібито від великої організації або бізнесу.

- Підроблений лист електронної пошти, що містить посилання на веб-сайт, вимагає негайної уваги.

- Насправді це посилання веде до підробленого порталу входу в систему, який виглядає так само, як і законний сайт.

- Цільовий користувач, що нічого не підозрює, вводить свої облікові дані для входу, і його або перенаправляють, або просять повторити спробу.

- Облікові дані користувача крадуться, продаються або використовуються нечестиво (або те й інше).

Щоденний обсяг спаму, що надсилається по всьому світу, залишається високим, становлячи більше половини всіх електронних листів, що надсилаються по всьому світу. Крім того, обсяг шкідливих вкладень також високий: Касперський заблокував понад 166 мільйонів шкідливих вкладень у 2022 році, що на 18 мільйонів більше ніж у 2021 році. Але більш шокуючою цифрою є кількість заблокованих фішингових посилань, яка зросла з 253 мільйонів у 2021 році до 507 мільйонів у 2022 році. Пам’ятайте, це тільки для Kaspersky, тому реальне число набагато вище .

Ще у 2017 році найбільшою фішинговою принадою був фальшивий рахунок. Однак у 2020 році пандемія COVID-19 створила нову загрозу фішингу. У квітні 2020 року, невдовзі після того, як у багатьох країнах було введено карантин у зв’язку з пандемією, Google оголосила, що блокує понад 18 мільйонів шкідливих спам- та фішингових листів на тему COVID-19 на день. У величезній кількості цих електронних листів для легітимності використовується офіційний бренд уряду чи організації охорони здоров’я, що застає зненацька жертв.

- Плюси: Користувач передає свою реєстраційну інформацію, включаючи паролі відносно високий відсоток влучень, легко адаптується до конкретних сервісів або конкретних людей під час фішинг-атаки з копіюванням.

- Мінуси: Спам-листи легко фільтруються, спам-домени заносяться до чорного списку, а великі провайдери, такі як Google, постійно оновлюють засоби захисту.

- Будьте в безпеці: скептично ставтеся до електронних листів і встановіть максимальний рівень спам-фільтра або, що ще краще, використовуйте білий список, що попереджає. Використовуйте засіб перевірки посилань, щоб переконатися, чи є посилання електронної пошти законним, перш ніж переходити.

5. Соціальна інженерія

Соціальна інженерія – це, по суті, фішинг у реальному світі, далеко від екрану.

Основною частиною будь-якого аудиту безпеки є оцінка того, що розуміють працівники. Наприклад, охоронна компанія зателефонує компанії, яку вони перевіряють. “Зловмисник” повідомляє людині телефоном, що він з нової служби технічної підтримки office і йому потрібен останній пароль для чогось конкретного.

Людина, яка нічого не підозрює, може передати ключі, не замислюючись.

Лякає те, як це часто спрацьовує. Соціальна інженерія існує століттями. Двовічність для проникнення в захищену зону – найпоширеніший метод атаки, від якого можна захиститися лише за допомогою освіти. Це з тим, що атака який завжди запитує пароль напряму. Це може бути підроблений сантехнік або електрик, який просить дозволу на вхід в будівлю, що охороняється, і так далі. Коли хтось каже, що його обманом змусили розкрити свій пароль, це часто результат соціальної інженерії.

- Плюси: Досвідчені соціальні інженери можуть отримувати цінну інформацію з різних об’єктів. Це може бути використане практично проти будь-кого і де завгодно. Це дуже непомітно, і фахівці вміють отримувати інформацію, яка може допомогти вгадати пароль.

- Мінуси: Збій соціальної інженерії може викликати підозри про атаку, що готується, і невпевненість у тому, чи буде отримана правильна інформація.

- Будьте в безпеці : це складний прийом. Успішну атаку соціальної інженерії буде завершено до того, як ви зрозумієте, що щось не так. Навчання та поінформованість про безпеку – основна тактика пом’якшення наслідків. Уникайте публікації особистої інформації, яка згодом може бути використана проти вас.

6. Райдужна таблиця

Райдужна таблиця зазвичай є автономною парольною атакою. Наприклад, зловмисник отримав список імен користувачів та паролів, але вони зашифровані. Зашифрований пароль хешується. Це означає, що він виглядає зовсім інакше, ніж оригінальний пароль.

Наприклад, ваш пароль (сподіваюся, що ні!) logmein. Відомий MD5-хеш для цього пароля – “8f4047e3233b39e4444e1aef240e80aa”.

Тарабарщина для вас та мене. Але у певних випадках зловмисник запустить список паролів у відкритому вигляді за допомогою алгоритму хешування, порівнюючи результати із зашифрованим файлом паролів. В інших випадках алгоритм шифрування вразливий, і більшість паролів вже зламана, наприклад MD5 (звідси ми знаємо конкретний хеш для “logmein”).

Тут райдужна таблиця входить у свої права. Замість обробки сотень тисяч потенційних паролів і зіставлення їх результуючого хеша райдужна таблиця є величезним набором попередньо обчислених хеш-значень, специфічних для конкретного алгоритму. Використання райдужної таблиці значно скорочує час, необхідний злому хешованого пароля, але це ідеально. Хакери можуть придбати попередньо заповнені райдужні таблиці, заповнені мільйонами потенційних комбінацій.

- Плюси: Чи може обчислювати складні паролі за короткий проміжок часу; надає хакеру великі можливості у певних сценаріях безпеки.

- Мінуси: Потрібна величезна кількість місця для зберігання величезної (іноді терабайтної) таблиці rainbow. Крім того, зловмисники обмежені значеннями, що містяться в таблиці (інакше їм доведеться додати ще одну таблицю повністю).

- Будьте у безпеці: ще один хитрий прийом. Райдужні таблиці пропонують широкий спектр атакуючих можливостей. Уникайте будь-яких сайтів, які використовують SHA1 або MD5 як алгоритм хешування паролів. Уникайте будь-яких сайтів, які обмежують вас короткими паролями або символами, які можна використовувати. Завжди використовуйте складний пароль.

7. Шкідливе ПЗ / кейлоггер

Ще один вірний спосіб втратити свої облікові дані для входу – це зараження шкідливим ПЗ. Шкідливе ПЗ є всюди і може завдати величезної шкоди. Якщо шкідлива програма оснащена кейлоггером, ви можете виявити, що всі ваші облікові записи скомпрометовані.

Крім того, шкідлива програма може бути спеціально орієнтована на особисті дані або впровадити троянець віддаленого доступу для крадіжки ваших облікових даних. Інший варіант – проаналізувати мережу щодо крадіжки будь-яких паролів, відправлених як відкритого тексту замість зашифрованого шифротекста. Якщо компанія відправляє паролі куди завгодно з використанням відкритого тексту (це звичайний текст, зрозумілий людині), існує більша ймовірність крадіжки пароля.

- Плюси: Тисячі варіантів шкідливих програм, які багато налаштовуються, з кількома простими способами доставки. Велика ймовірність, що багато цілей піддасться хоча б одному варіанту. Це може залишитися непоміченим, дозволяючи надалі збирати особисті та облікові дані для входу.

- Мінуси: Ймовірність того, що шкідлива програма не спрацює або буде поміщена до карантину перед доступом до даних; немає гарантії, що дані корисні.

- Будьте в безпеці : встановлюйте та регулярно оновлюйте своє антивірусне програмне забезпечення. Уважно вивчіть джерела завантаження. Не переглядайте інсталяційні пакети, які містять пакетне програмне забезпечення та багато іншого. Тримайтеся подалі від небезпечних або шкідливих сайтів (легше сказати, ніж зробити). Використовуйте інструменти, які блокують скрипти, щоб зупинити шкідливі скрипти.

8. Використання павуків

Використання павуків пов’язане з атакою за словником. Якщо хакер націлений на конкретну установу або бізнес, він може спробувати використати серію паролів, що належать до самого бізнесу. Хакер може прочитати і зіставити ряд пов’язаних термінів або використовувати пошуковий павук, щоб виконати всю роботу за них.

Можливо, ви вже чули термін “павук” раніше. Ці пошукові роботи надзвичайно схожі на ті, що повзають Інтернетом, індексуючи контент для пошукових систем. Потім список слів використовується проти облікових записів користувачів в надії знайти збіг.

- Плюси: Потенційно може розблокувати облікові записи високопосадовців в організації. Відносно простий у складанні та додає додатковий вимір атаці за словником.

- Мінуси: Можуть виявитися безплідними, якщо мережна безпека організації добре налаштована.

- Будьте в безпеці: Знову ж таки, використовуйте тільки надійні одноразові паролі, що складаються з випадкових рядків; нічого, пов’язаного з вашою персоною, бізнесом, організацією і так далі.

9. Серфінг із плеча

Останній варіант – один із найпростіших. Що якщо хтось просто подивиться вам через плече, поки ви вводите свій пароль?

Серфінг із плеча звучить трохи безглуздо, але це трапляється. Це схоже на один з тих трюків хакерів, які, як ви думаєте, ніколи не спрацюють. Але якщо ви працюєте в жвавому кафе в центрі міста і не звертаєте уваги на те, що вас оточує, хтось може виявитися досить близько, щоб помітити пароль при введенні, але, ймовірно, це не найпростіший спосіб дізнатися чийсь пароль .

- Плюси: Низькотехнологічний підхід до крадіжки паролю.

- Мінуси: Необхідно ідентифікувати ціль, перш ніж дізнаватися пароль; можуть розкритися у процесі крадіжки.

- Будьте в безпеці: під час введення пароля уважно стежте за оточуючими. Прикривайте клавіатуру та приховуйте клавіші під час введення.

Завжди використовуйте надійний, унікальний, одноразовий пароль

Отже, як ви можете перешкодити хакеру вкрасти пароль? Дійсно коротка відповідь полягає в тому, що ви не можете бути дійсно в безпеці на 100 відсотків . Інструменти, які хакери використовують для крадіжки ваших даних, постійно змінюються, і існує безліч відеороликів і посібників з підбору паролів або навчання тому, як зламати пароль, або навіть просто як обчислити чийсь пароль.

Одне можна сказати, напевно: використання надійного, унікального, одноразового пароля нікому не зашкодить.