Нова банківська шкідлива програма для Android під назвою MMRat використовує рідко використовуваний метод обміну даними – серіалізацію даних protobuf – для більш ефективної крадіжки даних зі скомпрометованих пристроїв.

Уперше MMRat був помічений компанією Trend Micro наприкінці червня 2023 р. Він був націлений переважно на користувачів у Південно-Східній Азії і залишився непоміченим в антивірусних сервісах сканування VirusTotal.

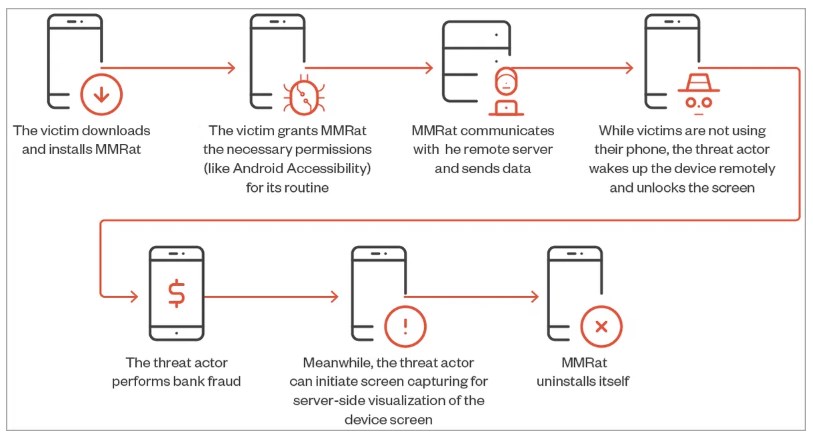

Дослідники не знають, яким чином шкідлива програма спочатку потрапляє до жертв, проте вони виявили, що MMRat поширюється через сайти, замасковані під офіційні магазини додатків.

Жертви завантажують і встановлюють шкідливі додатки, що містять MMRat, які зазвичай імітують офіційні урядові програми або додатки для знайомств, і в процесі встановлення надають ризиковані дозволи, наприклад доступ до служби Accessibility в Android.

Шкідлива програма автоматично зловживає функцією Accessibility, надаючи собі додаткові дозволи, які дають їй змогу виконувати широкий спектр шкідливих дій на зараженому пристрої.

Можливості MMRat

Після зараження Android-пристрою MMRat встановлює канал зв’язку із сервером C2 і відстежує активність пристрою, виявляючи періоди бездіяльності.

У цей час зловмисник використовує сервіс Accessibility Service для віддаленого пробудження пристрою, розблокування екрана і здійснення банківських махінацій у режимі реального часу.

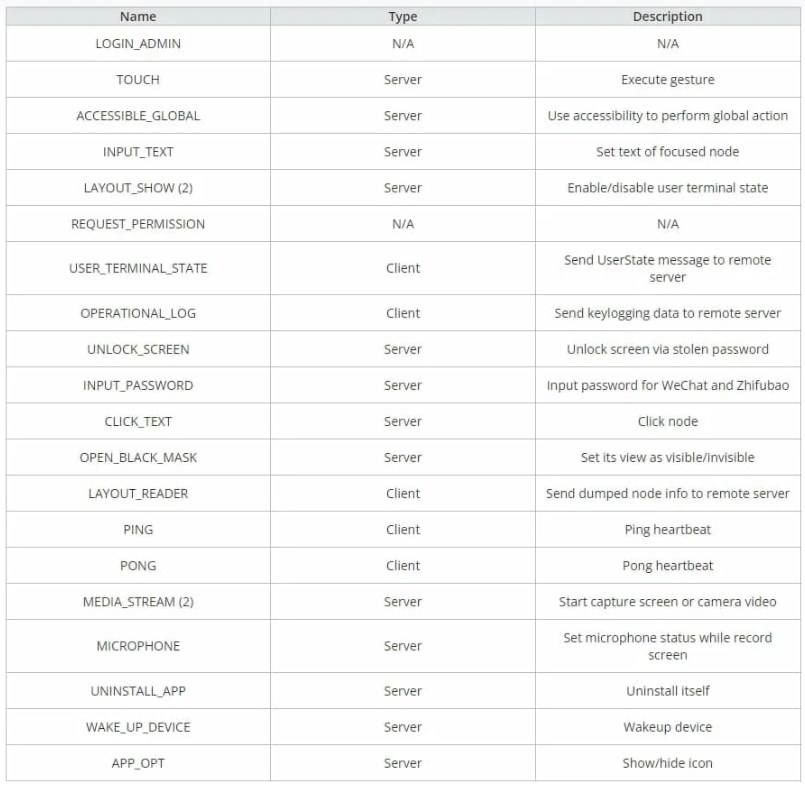

Основні функції MMRat можна звести до такого:

- Збір інформації про мережу, екран і акумулятор

- Збір списку контактів користувача і списку встановлених додатків

- Перехоплення користувацького введення за допомогою кейлоггінгу

- Захоплення вмісту екрана пристрою в реальному часі за допомогою API MediaProjection.

- Запис і пряма трансляція даних із камери

- Запис і скидання екранних даних у вигляді текстових дампів, які передаються в C2

- Самовидалення з пристрою з метою знищення всіх слідів зараження.

Здатність MMRat перехоплювати вміст екрана в реальному часі та навіть його примітивніший метод “стану користувацького терміналу”, що дає змогу витягувати текстові дані, які потребують реконструкції, потребують ефективного передавання даних.

Без такої ефективності продуктивність не дозволить загрозливим суб’єктам ефективно здійснювати банківське шахрайство, тому автори MMRat вирішили розробити власний протокол Protobuf для ексфільтрації даних.

Перевага Protobuf

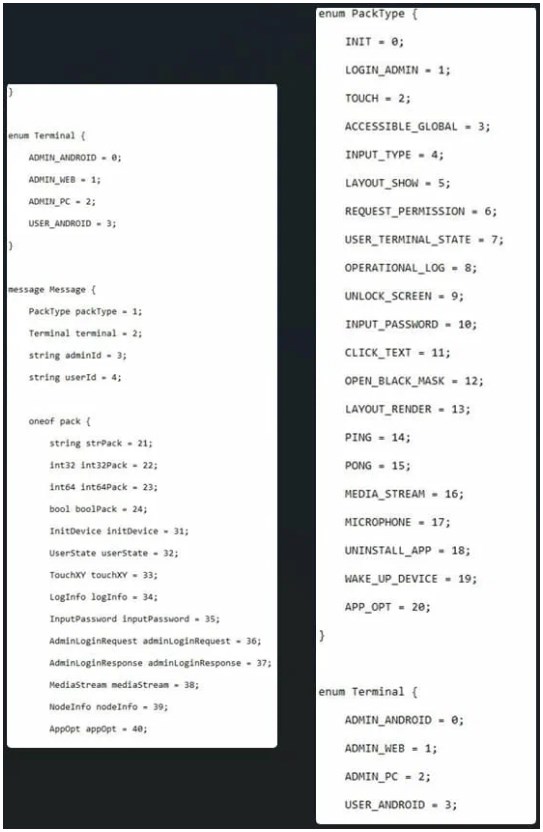

Для ефективної передачі даних MMRat використовує унікальний протокол командно-контрольного (C2) сервера, заснований на протокольних буферах (Protobuf), що рідко трапляється серед Android-троянів.

Protobuf – це метод серіалізації структурованих даних, розроблений компанією Google, аналогічний XML і JSON, але більш компактний і швидкий.

MMRat використовує різні порти і протоколи для обміну даними з C2, як-от HTTP із портом 8080 для витоку даних, RTSP із портом 8554 для потокового передавання відео, і користувацький протокол Protobuf із портом 8887 для управління і контролю.

“Протокол C&C, зокрема, унікальний завдяки своїй кастомізації на основі Netty (фреймворка мережевих додатків) і раніше згаданого Protobuf, доповненого добре продуманими структурами повідомлень”, – ідеться у звіті Trend Micro.

“Для зв’язку з C&C загрозливий агент використовує загальну структуру для представлення всіх типів повідомлень і ключове слово “oneof” для представлення різних типів даних”.

Крім ефективності Protobuf, користувацькі протоколи також допомагають загрозливим суб’єктам ухилятися від виявлення засобами мережевої безпеки, які шукають загальні шаблони відомих аномалій.

Гнучкість Protobuf дає змогу авторам MMRat визначати свої структури повідомлень і організовувати передачу даних. Водночас, завдяки своїй структурованості, дані, що надсилаються, відповідають заданій схемі і з меншою ймовірністю можуть бути зіпсовані на стороні одержувача.

На закінчення слід зазначити, що MMRat демонструє витонченість банківських троянів для Android, яка розвивається, вміло поєднуючи скритність з ефективним витяганням даних.

Користувачам Android слід завантажувати додатки тільки з Google Play, перевіряти відгуки користувачів, довіряти тільки авторитетним видавцям і бути обережними на етапі встановлення, коли потрібно надати дозвіл на доступ.