Дослідники в галузі кібербезпеки виявили в iOS 16 нову техніку постексплойту, за допомогою якої можна непомітно отримати доступ до пристрою Apple, навіть якщо жертва вважає, що він знаходиться в автономному режимі.

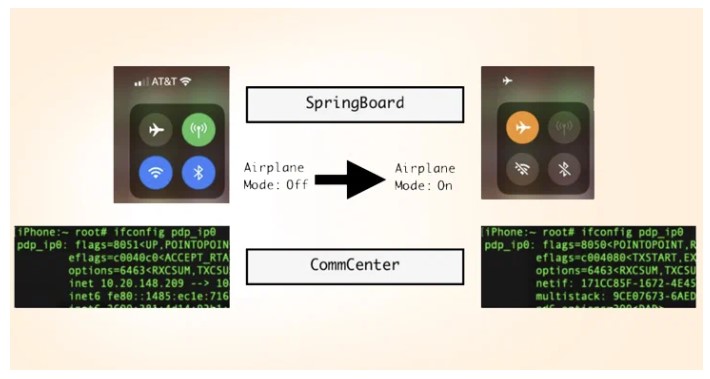

Цей спосіб обманює жертву, змушуючи її думати, що у пристрої включений авіарежим, тоді як насправді зловмисник (після успішної атаки на пристрій) змінив зовнішній вигляд інтерфейсу, відображаючи відповідну іконку з літаком. Про це розповіли дослідники Jamf Threat Labs Ху Ке та Нір Авраам у своєму звіті.

“Режим польоту”, як випливає з назви, дозволяє вимкнути бездротові функції пристрою, не дозволяючи йому підключатися до мереж Wi-Fi, стільникового зв’язку та Bluetooth, а також надсилати та приймати дзвінки та текстові повідомлення.

Підхід, реалізований Jamf, двома словами, створює в користувача ілюзію, що авіарежим включений, дозволяючи зловмиснику непомітно підтримувати підключення до мережі для неавторизованого втручання.

“Коли користувач включає авіарежим, мережний інтерфейс pdp_ip0 (стільникові дані) більше не відображає ipv4/ipv6 ip-адреси”, – пояснили дослідники. «Стільникова мережа відключається і стає непридатною для використання, принаймні, на рівні простору користувача».

Таким чином, мета атаки полягає у створенні штучного «Режиму польоту», при якому зміни інтерфейсу користувача залишаються недоторканими, але зберігається можливість підключення до стільникової мережі для завантаження шкідливого ПЗ.

Як повідомляють дослідники, а реальності ця методика поки що не зустрічалася. Щонайменше тому, що для використання вразливості зловмиснику потрібен прямий доступ до розблокованого пристрою.

Чи передавали інформацію безпосередньо в Apple теж не сказано, але сподіватимемося, що так.