Дві вразливості в плагіні POST SMTP Mailer WordPress, засобі доставки електронної пошти, який використовують 300 000 веб-сайтів, можуть допомогти зловмисникам повністю контролювати аутентифікацію сайту.

Минулого місяця дослідники безпеки Улісс Сайха і Шон Мерфі виявили дві вразливості в плагіні і повідомили про них виробнику через Wordfence в рамках програми винагороди за помилки.

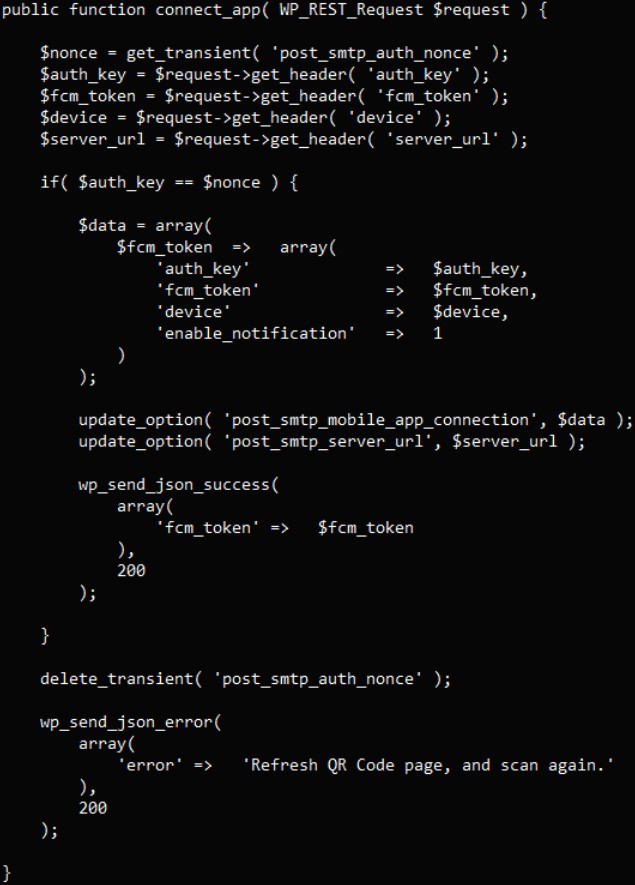

Перша з них, відстежувана як CVE-2023-6875, – це критичний недолік обходу авторизації, що виникає через проблему “жонглювання типами” в кінцевій точці connect-app REST. Проблема зачіпає всі версії плагіна аж до 2.8.7.

Неавторизований зловмисник може використати її для скидання ключа API і перегляду конфіденційної інформації журналу, включно з листами про скидання пароля.

Зокрема, зловмисник може використовувати функцію, що належить до мобільного застосунку, щоб через запит встановити дійсний токен із нульовим значенням для ключа аутентифікації.

Далі зловмисник запускає скидання пароля для адміністратора сайту, а потім отримує доступ до ключа з застосунку, змінює його і блокує обліковий запис легітимного користувача.

Отримавши права адміністратора, зловмисник отримує повний доступ і може встановлювати бекдори, змінювати плагіни і теми, редагувати і публікувати контент, а також перенаправляти користувачів на шкідливі сайти.

Друга вразливість – міжсайтовий скриптинг (XSS), ідентифікований як CVE-2023-7027, що виникає через недостатню санацію введення та екранування виводу.

Дефект зачіпає POST SMPT аж до версії 2.8.7 і може дати змогу зловмисникам впровадити довільні сценарії на веб-сторінки порушеного сайту.

Компанія Wordfence уперше зв’язалася з виробником щодо критичного недоліку 8 грудня 2023 року, а після надсилання звіту 15 грудня представила експлойт для доказу концепції (PoC).

Повідомлення про XSS-проблему надійшло 19 грудня 2023 року, а наступного дня було опубліковано PoC.

1 січня 2024 року виробник плагіна опублікував версію 2.8.8 POST SMPT, яка містить виправлення для обох проблем.

Ґрунтуючись на статистиці з сайту wordpress.org, згідно з даними, приблизно 150 000 сайтів використовують вразливу версію плагіна нижче 2.8. З решти половини сайтів, на яких встановлено версію 2.8 і вище, тисячі, ймовірно, також уразливі, якщо врахувати, що платформа повідомляє про приблизно 100 000 завантажень з моменту випуску патча.