Декілька сімейств шкідливих програм, які займаються крадіжкою інформації, використовують недокументовану кінцеву точку Google OAuth під назвою “MultiLogin” для відновлення файлів cookie зі строком дії та входу в облікові записи користувачів, навіть якщо пароль облікового запису був скинутий.

Сеансові файли cookie – це особливий тип файлів cookie браузера, які містять інформацію про аутентифікацію, дозволяючи людині автоматично входити на веб-сайти та сервіси без введення облікових даних.

Термін дії таких файлів обмежений, тому вони не можуть нескінченно використовувати зловмисники для входу в облікові записи у разі їх крадіжки.

Наприкінці листопада 2023 року genshin повідомив двох викрадачів інформації, а саме Lumma і Rhadamanthys, які стверджували, що можуть відновити прострочені файли cookie аутентифікації Google вкрадені в ході атак.

Ці куки дозволяли зловмисникам отримувати несанкціонований доступ до облікових записів Google навіть після того, як їхні законні власники вийшли з системи, скинули пароль або минув термін сесії.

Протягом місяця genshin кілька разів звертався до Google із запитаннями про ці заяви та про те, як вони планують усунути проблему, але відповіді так і не отримав.

Експлуатація кінцевої точки Google OAuth

Звіт, опублікований сьогодні дослідниками CloudSEK, проливає більше світла на те, як працює цей експлойт нульового дня і малює жахливу картину масштабів його експлуатації.

Вперше експлойт був виявлений 20 жовтня 2023 агентом погроз під ніком PRISMA, який опублікував в Telegram повідомлення про те, що виявив спосіб відновлення прострочених файлів аутентифікації Google.

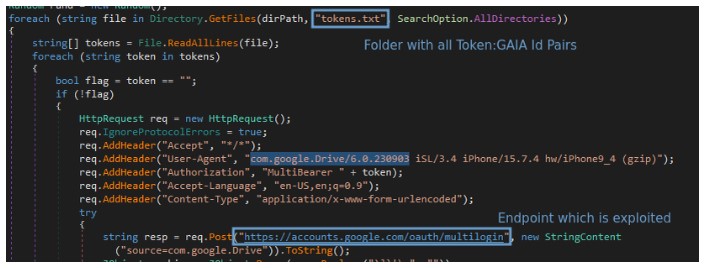

Після реверс-інжинірингу експлойту CloudSEK виявив, що він використовує недокументовану кінцеву точку Google OAuth під назвою MultiLogin, яка призначена для синхронізації облікових записів у різних сервісах Google шляхом прийому вектора ідентифікаторів облікових записів і токенів аутентифікаційного входу.

“Цей запит використовується для встановлення облікових записів chrome в браузері в cookies автентифікації Google для декількох сайтів google (наприклад, youtube)”, – пояснює опис кінцевої точки API у вихідному коді Google Chrome.

“Цей запит є частиною Gaia Auth API і спрацьовує щоразу, коли облікові записи в cookies не збігаються з обліковими записами в браузері”, – пояснює змінна у вихідному коді.

CloudSEK стверджує, що шкідливе програмне забезпечення, що викрадає інформацію з цієї кінцевої точки, витягує токени та ідентифікатори облікових записів профілів Chrome, що увійшли до облікового запису Google. Ця вкрадена інформація містить два важливі фрагменти даних: сервіс (GAIA ID) та encrypted_token.

Зашифровані токени розшифровуються за допомогою шифру, що зберігається у файлі “Локальний стан” Chrome. Цей ключ шифрування використовується для розшифровки збережених у браузері паролів.

Використовуючи вкрадені пари token:GAIA з кінцевою точкою MultiLogin, загрозливі особи можуть регенерувати прострочені файли cookie сервісу Google та зберігати постійний доступ до зламаних облікових записів.

У розмові з дослідником CloudSek Паваном Картіком (Pavan Karthick) genshin повідомив, що вони переробили експлойт і змогли використовувати його для регенерації прострочених файлів cookie аутентифікації Google, як показано нижче.

Однак Картик пояснив, що куки аутентифікації можуть бути відновлені лише один раз, якщо користувач скидає пароль Google. В іншому випадку він може бути регенерований кілька разів, забезпечуючи постійний доступ до облікового запису.

Щоб захистити свій обліковий запис від цієї атаки, Картик радить спочатку вийти з облікового запису Google, змінити пароль, а потім знову увійти до облікового запису.

“Це забезпечить відкликання ключа та збереження пароля”. написав Картік у своєму твіттері.

Розробники шкідливого програмного забезпечення поспішають додати експлойт

Вперше експлойт для крадіжки “Lumma” з’явився 14 листопада. Розробники застосували техніку blackboxing, наприклад, зашифрували пару token:GAIA за допомогою закритих ключів, щоб приховати механізм від конкурентів та запобігти тиражуванню функції.

Тим не менш, іншим вдалося скопіювати функцію або включити експлойт PRISMA до своїх крадучих пристроїв, і першим 17 листопада це зробив Rhadamanthys.

З того часу експлойт використали й інші викрадачі інформації, зокрема Stealc 1 грудня, Medusa 11 грудня, RisePro 12 грудня та Whitesnake 26 грудня.

Таким чином, в даний час щонайменше шість викрадачів інформації заявляють про можливість регенерації cookie-файлів Google за допомогою цієї кінцевої точки API.

Компанія Hudson Rock, що займається аналізом загроз, також опублікувала на YouTube наступне відео, в якому кіберзлочинець демонструє, як працює експлойт для відновлення cookie.

У наступному релізі Lumma оновила експлойт, щоб протистояти заходам Google, що говорить про те, що технологічний гігант знає про дефект нульового дня, що активно експлуатується.

Зокрема, Lumma вдалася до використання SOCKS-проксі для обходу заходів Google щодо виявлення зловживань та впровадила зашифрований зв’язок між шкідливим ПЗ та кінцевою точкою MultiLogin.

Однак, оскільки Google не підтвердила факт зловживання кінцевою точкою MultiLogin, статус експлуатації та заходи щодо її зниження на даний момент залишаються неясними.

Оновлення 1/3 – Представник Google надіслав genshin наступну заяву з цього приводу: